Was passiert gerade?

Firewalls sind die erste Line der Verteidigung zum Schutz kritischer Infrastrukturen im Cyberraum. Dadurch sind sie für Angreifende besonders attraktiv und, da sie prinzipbedingt direkt im Internet stehen, auch sehr gut erreichbar. Nach einigen, teils spektakulären Angriffen auf Firewalls und IT-Management-Komponenten sind nun Sicherheitsgateways von Checkpoint betroffen .

Anfang Juni veröffentlichte das nationale Sicherheitszentrum des deutschen BSI eine Cyber-Sicherheitswarnung zur Schwachstelle mit der Kennung CVE-2024-24919 und „hoher“ Kritikalität. Die betroffenen Firewalls stehen bei circa 1800 Unternehmen allein in Deutschland . Weltweit wurden sogar über 13 700 Systeme gezählt . Über diese Schwachstelle wurden nicht nur politische Parteien, sondern auch Kritische Infrastrukturen angegriffen .

Der Code für das Identifizieren und Ausnutzen der Schwachstelle ist mühelos auf öffentlichen Webseiten (Github) zu beschaffen. Auf einschlägigen Suchmaschinen sind mögliche Ziele aufgeführt. Insgesamt ist das für den Angriff benötigte Know-how für alle leicht zugänglich. Das senkt den Aufwand und vergrößert die Zahl der potenziellen Angreifenden. Darum ist es nicht verwunderlich, dass die Scans auf mögliche verwundbare Systeme “trenden” .

Bedenklich ist auch, dass laut heise online zwei Wochen nach Veröffentlichung des Notfall-Patches durch Checkpoint „bereits“ [sic!] die Hälfte der Betroffenen die Lücke geschlossen hat. Das bedeutet natürlich, dass zu diesem Zeitpunkt mehrere Hundert Unternehmen noch durch diese Lücke gefährdet waren beziehungsweise noch sind.

Was bedeuten diese Entwicklungen?

Über die Schwachstelle können Angreifende auf das Unternehmensnetz zugreifen. Das Schließen der Lücke vermeidet nur zukünftige Angriffe. Die Angreifenden können aber zuvor bereits ins Netz gelangt sein. Schlimmstenfalls sind also die IT/OT-Systeme hinter der Firewall schon kompromittiert. Zu diesen kompromittierten Systemen können auch OT-Firewalls gehören, welche die Netze von Umspannwerken und Kraftwerken absichern. Das muss nun seitens der betroffenen Organisationen sicher ausgeschlossen werden. Diese Mühe sollte man sich unbedingt machen.

Denn durch die Professionalisierung der Angreifenden , hochentwickelte Techniken , optimierte Arbeitsteilung, ausgefeilte Wertschöpfungsketten mit Mehrfachverwertung und Vermietung der im Netz des Angegriffenen etablierten Brückenköpfe ist das Risiko, ohne tiefgehende kompetente Integritätschecks und Analysen von Logfiles, schwer abzuschätzen und der Schaden potenziell existenzbedrohend .

Aktuell stellen zahlenmäßig Ransomwareangriffe auf Unternehmen die größte Cyberbedrohung dar . Dabei werden nach dem erfolgreichen Eindringen ins Unternehmensnetz Daten verschlüsselt und ein Lösegeld verlangt (Stichwort: "Was sind Bitcoins und woher kriegt man die?") .

Vor der Verschlüsselung können die Daten von den Angreifenden jedoch kopiert worden sein. Damit wären alle vertraulichen, personenbezogenen oder infrastrukturspezifischen Daten nun in der Hand der Angreifenden und deren Kund:innen. Das eröffnet viele weitere Angriffsvektoren und erhöht die Gefährdungslage dramatisch.

Was können Sie tun?

1. Logs überprüfen

2. Protokollieren

3. Backups

4. IT/OT-Koordination

7. Schnelle Reaktion

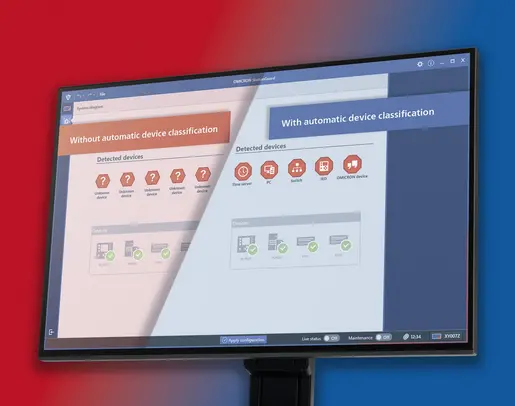

8. Netzwerküberwachung

10. Kompetenzaufbau

11. Incident Management

Indem Sie diese Maßnahmen umsetzen, können Sie die Sicherheit Ihrer Netzwerke signifikant erhöhen und die Risiken durch Cyberangriffe minimieren.

![[Translate to Deutsch:] CVE-2024-37998](https://www.omicroncybersecurity.com/fileadmin/_processed_/3/1/csm_Resources_News_Tiles_SICAM_3by2_2a1ac371f6.webp)

![[Translate to Deutsch:] Firewalls unter Feuer, Holger Skurk](https://www.omicroncybersecurity.com/fileadmin/_processed_/1/3/csm_Firewalls_under_attack_resource_tile_3by2_3020d15318.webp)

![[Translate to Deutsch:] Vulnerability Management, Andreas Klien](https://www.omicroncybersecurity.com/fileadmin/_processed_/9/6/csm_2024-05-07-Article-VulnMngt-Tiles-3by2_6ca3585866.webp)

![[Translate to Deutsch:] NIST - 2024](https://www.omicroncybersecurity.com/fileadmin/_processed_/c/c/csm_Resources_Tile_NIST-csf-2.0_Var03_384217b479.webp)

![[Translate to Deutsch:] Cybersecurity Regulations](https://www.omicroncybersecurity.com/fileadmin/_processed_/1/2/csm_Books_Covers_Regulations_4by3_c3425b2530.webp)

![[Translate to Deutsch:] CVE-2023-45871 - Entdeckung und Behebung einer kritischen Sicherheitslücke in Linux, Eric Heindl](https://www.omicroncybersecurity.com/fileadmin/_processed_/5/4/csm_Resources_News_Linux_Kernel_3by2_b4a63f6749.webp)

![[Translate to Deutsch:] StationGuard Release 2.40](https://www.omicroncybersecurity.com/fileadmin/_processed_/5/a/csm_Resources-Release-StationGuard-2.30-2000x1500_51f2fd96c6.webp)