Schwachstelle für Ihre OT-Sicherheit …

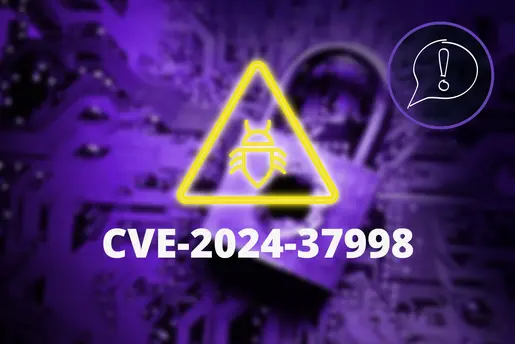

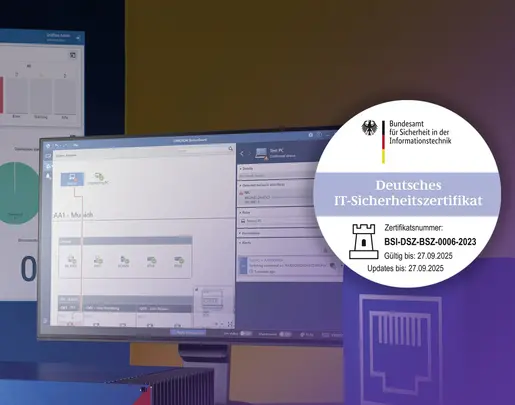

Im Eintrag WID-SEC-2024-1686 meldet das Bundesamt für Sicherheit in der Informationstechnik (BSI) eine Schwachstelle in SICAM-SCADA-Systemen , welche die Erlangung von Admin-Rechten auf den OT-Systemen ermöglicht (CVE-2024-37998). Die Kritikalität wurde als „kritisch“ eingestuft, unter anderem, weil ein Remote-Angriff möglich ist. Auf der Webseite von Siemens wurde tags zuvor bereits der entsprechende Sicherheitshinweis (Security Advisory) veröffentlicht, inklusive der erforderlichen Maßnahmen, um die OT-Sicherheit wieder herzustellen. Heise-Online berichtete ebenfalls dazu.

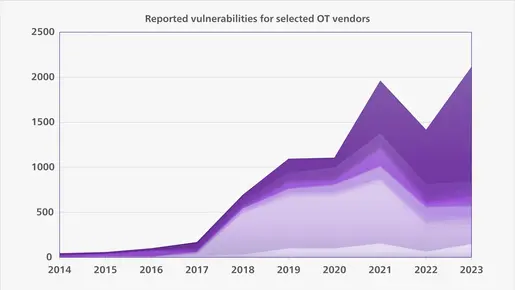

Allzu oft schafften es Schwachstellen in OT-Komponenten bisher nicht in den Feed von hochfrequentierten populären IT-Nachrichten-Portalen wie Heise.de. Dass es diese Meldung geschafft hat, kann an der hohen Kritikalität und der Verbreitung der betroffenen OT-Systeme liegen. Auch liegt die Vermutung nahe, dass -- im Kontext des NIS2-Umsetzungsgesetzes-- die Bedeutung von Operational Technology, also von OT-Systemen, für die Volkswirtschaft stärker wahrgenommen wird. Das wäre eine gute Entwicklung. Denn kritische Anlagen sind stark gefährdet, werden verstärkt angegriffen und müssen besser geschützt werden.

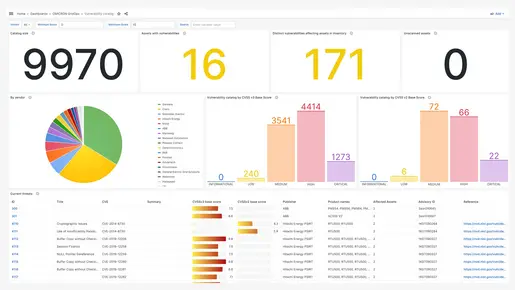

Sicherlich NICHT liegt es daran, dass es nur wenige OT-Schwachstellen gibt. Unser OT-Schwachstellenmanagement-System mit den Komponenten StationGuard und GridOps enthält circa 10.000 Schwachstelleninformationen zu aktuell 25 Herstellern von OT-Systemen.

… und Gegenmaßnahmen mit OT Systemen

zur Angriffserkennung

Schwachstellenmeldungen der Hersteller enthalten auch die notwendigen Gegenmaßnahmen zur Gefährdungsbeseitigung inklusive Softwareupdate. Diesen Empfehlungen sollte man dringend nachkommen.

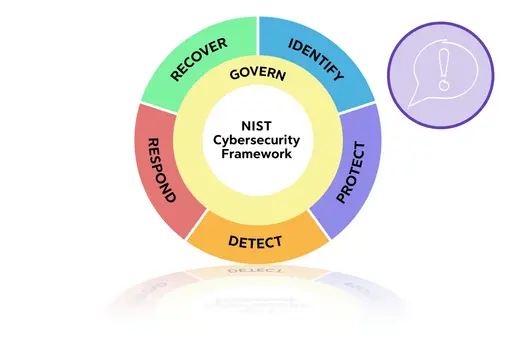

Dazu ist es natürlich zunächst notwendig, von dieser Schwachstelle zu erfahren (1). Bevor man dann herausfinden muss, welche Software-Version auf seinen OT-Systemen eingesetzt wird (2). Bevor man dann wiederum das passende Update noch einspielen muss (3).

Während man (1) und (2) durch geeignete OT-Tools automatisieren kann, stellt das Patchmanagement (3) im realen OT-Betrieb eine besondere Herausforderung dar.

Das Patchen von OT-Systemen ist zumeist mit einem kurzzeitigen (falls alles gut geht), manchmal auch länger dauernden (falls nicht) Verfügbarkeitsverlust der betroffenen Komponenten verbunden. So etwas muss langfristig geplant werden und bis es soweit ist, ist die Komponente angreifbar. In der Zwischenzeit sind also alternative Maßnahmen zur Risikoeindämmung erforderlich.

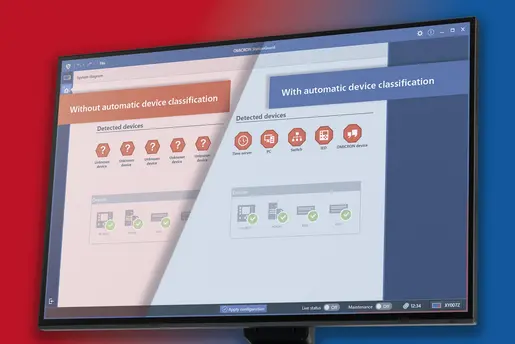

Hierbei helfen OT Intrusion Detection Systems (IDS). Diese Systeme analysieren permanent den Netzwerkverkehr von Umspannwerken, Kraftwerken und Leitstellen und signalisieren Anomalien. Spezialisierte OT IDS benötigen zur Erkennung von Anomalien keine langwierige Anlernphase, so dass sie nach dem Einschalten sofort einsatzbereit sind.

Die Wichtigkeit von IDS hat auch die deutsche Bundesregierung erkannt und Systeme zur Angriffserkennung im §31 des deutschen NIS2-Umsetzungsgesetzes verpflichtend vorgegeben. Im Energiewirtschaftsgesetz wird dies für die Energiebranche voraussichtlich im EnWG §5c entsprechend – noch einmal – geregelt werden.

![[Translate to Deutsch:] Why Patch Management in Power Grid Substations Is Challenging?](https://www.omicroncybersecurity.com/fileadmin/_processed_/e/5/csm_Resources_Article_Patch_Mngt_Tiles_3by2_399481ad3a.webp)

![[Translate to Deutsch:] StationGuard-Broschüre, OMICRON](https://www.omicroncybersecurity.com/fileadmin/_processed_/9/4/csm_Resources_StationGuard_Brochure_Tiles_3by2_4189edb7c9.webp)