Den Code knacken: So erkennen Sie

Cyber-Angriffe auf Ihr System

Willkommen zur siebten Folge unserer Energy Talks-Miniserie Cybersecurity in the Power Grid, in der wir einen 360-Grad-Blick darauf werfen, wie Stromnetze ihre Infrastrukturen am besten vor Cyberangriffen schützen können.

In dieser Folge erfahren wir, wie ein OMICRON-Team von Cybersecurity-Expert:innen an die Analyse eingehender Alarme herangeht und wie selbst kleinste Indikatoren versteckte Gefahren aufdecken können, die die Sicherheit und den Betrieb eines ganzen Systems bedrohen.

Dies wurde vom norwegischen Energieversorger Glitre Nett auf die Probe gestellt. Das Unternehmen führte eine Testreihe für Intrusion Detection Systeme (IDS) in einem Umspannwerk durch, um die Lösungen verschiedener Anbieter, darunter auch OMICRON, zu vergleichen.

Die OMICRON Cybersecurity-Experten Ozan Dayanc, Christoph Rheinberger und Lukas Schneider beschreiben in dieser Folge ihre Teilnahme an der Übung Glitre Nett und erläutern, wie sie diese mit dem OMICRON StationGuard Intrusion Detection System erfolgreich abgeschlossen haben.

Das Projekt umfasste die Durchführung von Live-Angriffssimulationen im Umspannwerk, um die Erkennungsmechanismen der verschiedenen IDS-Lösungen zu vergleichen. Glitre Nett wollte auch die Erkennungsreaktion und die Support-Fähigkeiten der Cybersicherheitsexpert:innen der einzelnen Anbieter testen.

Wie gut haben wir abgeschnitten?

Listen to Our PodcastDie Themen dieser Folge

im Überblick

Einführung und Hintergrund: Scott gibt einen Überblick über OMICRONs Fokus auf Cybersicherheit im Stromnetz, insbesondere auf Intrusion Detection Systems (IDS), die in einem Projekt mit Glitre Nett, einem der größten norwegischen Stromverteilungsnetzbetreiber, evaluiert wurden. Glitre Nett versorgt etwa 317.000 Menschen mit Strom.

Projekt und Testaufbau: Ozan erklärt, warum sich Glitre Nett an OMICRON gewandt hat. Er beschreibt ihr Interesse, ein robustes IDS durch Live-Angriffssimulationen zu finden - mit dem ultimativen Ziel, ein sicheres Umspannwerk-Automatisierungssystem zu etablieren. Christoph erklärt die Datenerfassung und den Aufbau des Tests.

Angriffsszenarien und Erkennung: Das Gespräch deckt eine Reihe von Angriffsvektoren ab, darunter physisches Eindringen, Remote-Verbindungen, Geräte-Schwachstellen und die Verwendung kompromittierter Geräte. Das Team beschreibt, wie es diese Angriffe mithilfe der Fähigkeit von StationGuard, verschiedene Angriffsmuster zu identifizieren und darauf zu reagieren, erkannt und analysiert hat.

Ergebnisse und Zukunftsaussichten: Die Projektergebnisse zeigten eine unglaubliche Erfolgsquote bei der Erkennung von Angriffen, aus der OMICRON als klarer Sieger hervorging. Ozan und das Team entwickeln Pläne zur Verbesserung ihrer Lösungen, die sich auf die Verbesserung der Erkennungsgenauigkeit, die Erfassung des Asset-Bestands und die Integration von IT- und OT-Sicherheitsmaßnahmen konzentrieren.

Scott Williams Willkommen zu Energy Talks, einer regelmäßigen Podcast-Serie mit Expert:innen- Interviews zu Themen rund um die Prüfung von Stromversorgungssystemen, Datenmanagement und Cyber Security. Mein Name ist Scott Williams und ich gehöre zum Podcast-Team von OMICRON. Ich freue mich, Sie heute durch diese Episode zu führen.

Hallo zusammen! In dieser Folge, Teil sieben unserer Mini-Serie Cybersecurity im Stromnetz, erfahren wir, wie ein OMICRON-Team aus Cybersicherheits-Expert:innen eingehende Alarme analysiert und wie selbst kleinste Hinweise versteckte Gefahren offenlegen können, die die Sicherheit und den Betrieb eines gesamten Systems bedrohen. Diese Fähigkeiten wurden im Rahmen eines Projekts mit dem norwegischen Versorgungsunternehmen Glitre Nett auf die Probe gestellt. Glitre Nett führte in einem aktiven Umspannwerk eine Evaluierung verschiedener Intrusion-Detection-Systeme (IDS) durch, darunter auch OMICRONs Lösung. Das Projekt beinhaltete Live-Angriffs-Simulationen im Umspannwerk, um die Erkennungsmechanismen der verschiedenen Systeme zu vergleichen. Außerdem wollte Glitre Nett die Erkennungs-, Reaktions- und Supportfähigkeiten der Cybersicherheits-Teams der Anbieter testen. Drei unserer Cybersicherheitsexpert:innen haben sich mir in dieser Folge angeschlossen, um über ihre Erfahrungen mit diesem Projekt und den erfolgreichen Einsatz von StationGuard, dem Intrusion-Detection-System von OMICRON, zu berichten. Lassen Sie mich Ihnen unsere Gäste vorstellen:

Zunächst begrüßen wir Ozan Dayanc. Er ist der technische Produktmanager für OMICRONs StationGuard und GridOps-Lösungen. Ozan war bereits zuvor Gast bei Energy Talks. Willkommen zurück, Ozan.

Ozan Dayanc Hallo, Scott. Schön, wieder dabei zu sein.

Scott Williams Unser nächster Gast ist Christoph Rheinberger, Cybersicherheitsanalyst bei OMICRON, der ebenfalls schon Gast bei uns war. Danke, dass du wieder dabei bist, Christoph.

Christoph Rheinberger Hallo. Schön, wieder hier zu sein.

Scott Williams Und unser dritter Gast ist Lukas Schneider, Full-Stack-Developer im Cybersicherheitsteam von OMICRON. Lukas, willkommen bei Energy Talks.

Lukas Schneider Hallo. Vielen Dank.

Scott Williams Super! Lassen Sie uns tiefer in das Thema einsteigen. Ozan, kannst du die Situation genauer beschreiben? Warum hat Glitre Nett OMICRON für diesen Angriffssimulationstest angesprochen?

Ozan Dayanc Vielleich zu Beginn, ein paar Informationen zu Glitre Nett: Glitre Nett ist einer der größten Stromnetzbetreiber in Norwegen und versorgt etwa 317.000 Menschen mit Strom. Glitre Nett war bereits Kunde von OMICRON in anderen Geschäftsbereichen. Daher kannten sie uns und wir kannten sie. Wie Sie wissen, ist OMICRON auf Stromnetzumgebungen spezialisiert – in der Primärtechnik, im Schutz und auch in den Netzwerken. Das Projekt klang innovativ, und wie Sie wissen, beteiligt sich OMICRON gerne an innovativen Projekten. Daher waren wir bereit dafür, und Glitre Nett war überzeugt, dass wir die richtigen Partner für dieses Projekt sind.

Scott Williams Was war der eigentliche Zweck dieses Tests?

Ozan Dayanc Das ist eine gute Frage. Ziel des Tests war es, die Sicherheit der Automatisierungssysteme in Umspannwerken zu gewährleisten – kritische Infrastrukturen für jeden Netzbetreiber. Dazu müssen verschiedene Maßnahmen ergriffen werden, und eine davon ist die Überwachung. Ziel war es, die optimale Überwachungslösung, also ein Intrusion-Detection-System, für ihre kritische Infrastruktur zu identifizieren. Deshalb starteten sie ein Evaluierungsprojekt, um die beste Lösung für diese Umgebung zu finden. Das beinhaltete den Austausch von Ideen, die Prüfung verschiedener Systeme und Angriffssimulationstests mit Anbietern. So begann das Projekt.

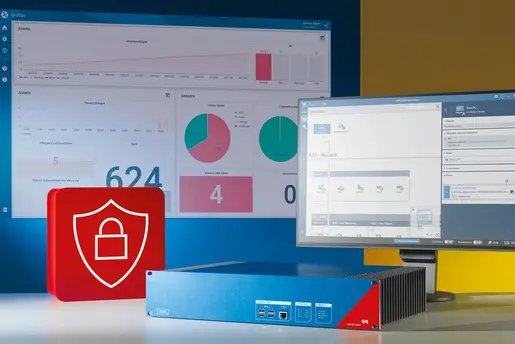

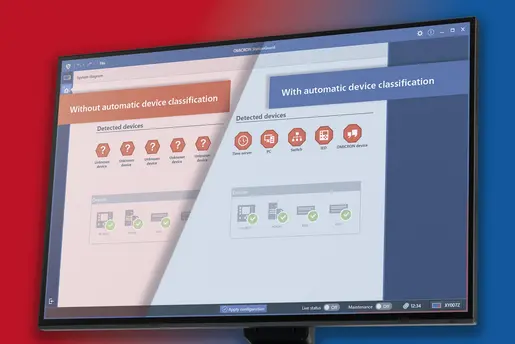

StationGuard bietet eine klare und verständliche Bedienoberfläche, so dass Alarme sowohl vom OT- als auch vom IT-Personal leicht verwaltet werden können.

Scott Williams Sehr gut, vielen Dank für die Erklärung. Kann mir jemand den Testaufbau beschreiben? Wie haben Sie die Daten ursprünglich erhalten?

Christoph Rheinberger Das kann ich beantworten. Unser Sensor war im aktiven Umspannwerk installiert und hat die Daten während der Durchführung der Angriffe gesammelt. Nach den Angriffen erhielten wir die Konfigurationsdateien für StationGuard, die Ereignisprotokolle und alle PCAP-Dateien, die auf unserem System erstellt wurden, um die Vorfälle zu analysieren. Wir hatten entweder direkten Zugriff auf die Installation vor Ort oder auf eine lokale Nachbildung unseres Systems. Alle weiteren Informationen zu den gesammelten Daten, die wir benötigten, wurden uns während der Evaluierung auf Anfrage bereitgestellt.

Scott Williams Wie können Angreifer in Systeme eindringen, und auf wen haben sie es abgesehen?

Ozan Dayanc Zunächst müssen wir uns die Profile dieser Angreifer anschauen, um ihre Motivation besser zu verstehen. In diesem Kontext lassen sich drei verschiedene Profile unterscheiden. Das erste Profil umfasst eher unerfahrene Individuen, die sich in einer Lernphase befinden und mit neuen Skripten und Angriffstechniken experimentieren. Diese stellen zwar keine große Bedrohung dar, könnten jedoch zu gefährlicheren Akteuren heranwachsen. Das zweite Profil sind professionelle Angreifer, die aus finanziellen Motiven handeln. Angesichts der jüngsten Welle von Ransomware-Angriffen wird deutlich, dass viele dieser Vorfälle nicht politisch motiviert sind. Die dritte und gefährlichste Gruppe sind staatlich geförderte Akteure, die hochentwickelte Angriffe durchführen. Diese drei Profile fassen die Hauptakteure zusammen. Christoph, möchtest du dazu etwas ergänzen?

Christoph Rheinberger Wenn wir uns anschauen, auf wen die Angriffe abzielen, liegt der Fokus auf der gesamten OT-Umgebung und kritischer Infrastruktur. Ja, die primären Ziele sind kritische Infrastrukturen. Die genauen Ziele können variieren, aber unser Fachgebiet liegt im Schutz solcher Infrastrukturen. Um die durchgeführten Angriffsszenarien zu verstehen, müssen wir die verschiedenen Arten von Eindringmethoden berücksichtigen, die ein Angreifer nutzen könnte. Dazu gehören physische Eindringversuche, ausnutzbare Fernverbindungen und tragbare Geräte, die auf dem Gelände hinterlassen und von ahnungslosen oder unvorsichtigen Mitarbeitenden angeschlossen werden. Außerdem gibt es Schwachstellen in Geräten oder Equipment, das reguläre Mitarbeitende für ihre tägliche Arbeit mitbringen, wie Testgeräte oder Ingenieurs-Notebooks. Es gibt viele Möglichkeiten, diese Systeme zu infiltrieren. Zurück zu den spezifischen Simulationen bei Glitre Nett – Ozan, du hast das gesamte Projekt organisiert. Kannst du uns Einblicke geben, wie sie die Angriffssimulationen angegangen sind?

Es ist erwähnenswert, dass das wichtigste Tool, das uns geholfen hat, all diese Probleme zu erkennen, StationGuard war. StationGuard hat all diese Angriffe identifiziert, und der Rest war nur noch Analyse, das Eingehen auf Details und das Aufdecken versteckter Probleme.

Ozan Dayanc Natürlich. Während der Simulation fielen mir einige der Angriffspfade auf, die verwendet wurden, und es war beeindruckend, wie präzise sie auf häufige Schwachstellen abzielten. Bei diesem Projekt verfolgte Glitre Nett einen innovativen Ansatz, indem sie die Angriffssimulation in einem aktiven Umspannwerk durchführten. Obwohl ich bereits weltweit viele Versorgungsunternehmen besucht habe, habe ich eine solche Herangehensweise noch nie erlebt. Drei IDS-Anbieter, darunter unser eigenes StationGuard, nahmen teil. Ziel war es, die beste Lösung durch diese Angriffssimulation zu identifizieren. Glitre Nett und ihr Dienstleister führten dabei anspruchsvolle Angriffe auf das Live-System durch, ohne den Betrieb zu beeinträchtigen. Nach den Angriffen analysierten die Anbieter ihre Systeme, um Lösungen zu finden, die für eine unternehmensweite Einführung weniger Aufwand erforderten und maßgeschneidert waren. Dabei bewerteten sie nicht nur die IDS-Systeme, sondern auch die Fähigkeiten der dahinterstehenden Teams, insbesondere in Bezug auf Vorfallreaktion und -erkennung. Christoph, vielleicht wäre es auch sinnvoll, die Zusammensetzung unseres Cybersecurity-Teams bei OMICRON zu erwähnen, denn darin liegt ein großer Teil unseres Wertes.

Christoph Rheinberger Ich werde den gleichen Ansatz verfolgen wie vorhin schon. Unsere OT-Ingenieur:innen und die Expert:innen für Protokolle wie IEC 61850 und 104 spielen eine entscheidende Rolle. Sie stellen mir und anderen Analyst:innen wichtige Informationen bereit, um fundierte Entscheidungen zu Vorfällen oder Warnungen zu treffen. Darüber hinaus haben wir Teammitglieder wie Lukas, die an der Geräteentwicklung beteiligt sind und uns Einblicke geben, wie wir Probleme erkennen und analysieren können. Dieses breite Wissen innerhalb unseres Teams ist ein enormer Vorteil. Außerdem sollten wir über die Tools sprechen, die wir genutzt haben. Lukas, möchtest du darauf eingehen?

Lukas Schneider Natürlich. Für diese Simulation haben wir zwei unserer Produkte verwendet. Zum einen StationGuard, das klare und präzise Informationen über den Systemstatus und Sicherheitsvorfälle liefert. Diese Klarheit ist entscheidend, um schnelle Entscheidungen zu treffen und effektiv auf Vorfälle zu reagieren. Zudem haben wir das zentrale Managementsystem GridOps genutzt, das ein echter Gamechanger ist. Es ermöglicht Analyst:innen, Vorfälle effizient zu analysieren und zu markieren. Durch diesen zentralisierten Ansatz sind Erkenntnisse und Daten leicht zugänglich, was den Prozess des Incident-Managements optimiert und die Reaktionszeiten weiter verkürzt. Wie Christoph bereits sagte, schaffen wir durch die Kombination aus unseren Expert:innen und Lösungen eine leistungsstarke Grundlage, um in dieser Angriffssimulation effektiv und präzise zu reagieren.

Ozan Dayanc Ich habe gesehen, wie ihr die Aufgaben verteilt und die Verantwortlichkeiten zugewiesen habt. Das war auch ein entscheidender Faktor bei diesem Projekt, oder? Diese Planung der Abläufe. Lukas, du warst zusammen mit Christoph dabei – möchtest du das noch etwas ausführen?

Lukas Schneider Natürlich. Zunächst haben wir mithilfe von Backups und Konfigurationsdateien, die uns zur Verfügung gestellt wurden, eine Kopie des Kundensystems erstellt. Dadurch konnten wir sehr flexibel arbeiten und alle Tools wie unseren Kundensupport nutzen. Danach haben wir die Ereignisse mit GridOps systematisch in interessante Kategorien unterteilt. So konnten wir potenzielle Angriffe anhand von Mustern und Anomalien gleichzeitig identifizieren. Zuerst haben wir offensichtliche Indikatoren überprüft, wie unbekannte Geräte, die mit dem Netzwerk verbunden sind. Diese ersten Scans halfen uns, die offensichtlichsten Angriffe wie TCP- oder UDP-Port-Scans sowie ARP-Spoofing zu erkennen und zu adressieren. Nach der groben Analyse haben wir uns auf komplexere, weniger offensichtliche Vorfälle konzentriert, die tiefere Untersuchungen erforderten.

Christoph Rheinberger Hier möchte ich noch ergänzen. Wir mussten auf die Expertise verschiedener Spezialist:innen zurückgreifen, da ich einige Probleme nicht sofort identifizieren konnte. Beispielsweise gab es funktionale Störungen im Umspannwerk, die durch bestimmte Interaktionen ausgelöst wurden – sei es unbeabsichtigt oder absichtlich. Unsere Protokollexpert:innen für IEC 61850 haben uns bei Problemen wie fehlgeschlagenen Steuerbefehlen oder Timeouts unterstützt. Es gab auch unzulässige MMS-Interaktionen, wie das Abrufen von Werten durch das HMI, während das System nicht im Wartungsmodus war. Zusätzlich gab es direkte Angriffe, wie umfangreiche Erkundungsaktivitäten im Umspannwerk: UDP-Traceroutes, Ping-Sweeps und Port-Scans. Bemerkenswert war, dass die Netzwerkgeräte gut konfiguriert waren, um solche Aktivitäten zu verhindern. Die Angreifer mussten Sicherheitsmaßnahmen deaktivieren und später wieder aktivieren, um Angriffe auszuführen. Ein bedeutender Vorfall war der Austausch eines physischen Geräts durch einen identischen Klon. Wir entdeckten dies, weil das Gerät zu bestimmten Zeiten keine Daten sendete und verdächtige Aktivitäten dazwischen stattfanden. Beispielsweise sendete das Gerät direkt nach dem Wiederanschluss eine Gracious ARP und überprüfte seine IP-Adresse durch Broadcasts im Netzwerk. Solche Hinweise zeigten uns, dass das Gerät ersetzt wurde, was sich als korrekt herausstellte. Weitere Aktivitäten, wie MMS-Verbindungen, wurden genau geprüft, da das Gerät kompromittiert war. Dies waren nicht die einzigen Angriffe, die wir analysierten – unser Bericht dokumentiert noch viele weitere.

Ozan Dayanc Abschließend möchte ich betonen, dass StationGuard unser Hauptwerkzeug war, um all diese Probleme zu identifizieren. Das Projekt bewies erneut die Intelligenz unserer Lösung als primäres Erkennungssystem und die Stärke unserer Zusammenarbeit zwischen IT und OT. Durch die Kombination aus tiefem OT-Wissen und umfassender IT-Cybersecurity-Erfahrung konnten wir die Angriffe effektiv erkennen und analysieren.

Wir beobachten die weltweiten Sicherheitsstandards genau und hören auf die Bedürfnisse unserer Kund:innen. Indem wir dieses Wissen und Feedback zusammenführen, verbessern wir unsere Lösungen kontinuierlich.

Scott Williams Vielen Dank für diese interessante Beschreibung und Diskussion. Es ist sicherlich nicht einfach für Lösungsanbieter wie OMICRON, ständig auf diese Vielzahl an Angriffsmöglichkeiten zu reagieren. Aber genau deshalb verbessern wir kontinuierlich unsere Produkte und Lösungen, oder?

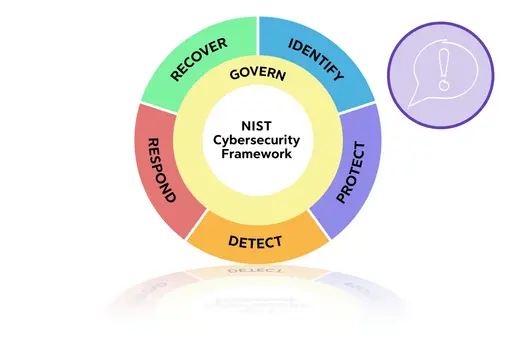

Ozan Dayanc Das stimmt. Wir befinden uns in einer Ära der agilen Entwicklung. Die Digitalisierung ist allgegenwärtig – sei es in Umspannwerken, Kontrollzentren oder kritischen Infrastrukturen. Der Markt ist extrem dynamisch, und die Anforderungen ändern sich ständig, was einer beschleunigten Entwicklung gleicht. Unterschiedliche regionale Anforderungen, zum Beispiel zwischen Europa und den USA, machen es noch komplexer. Auch wenn die Anforderungen ähnlich sind, gibt es kleine Unterschiede, wie bei europäischen und amerikanischen Sicherheitsstandards. Gleichzeitig bieten uns diese Anforderungen und Regularien Orientierung, da sie wie ein Leitfaden für die Entwicklung wirken. Wir beobachten globale Sicherheitsstandards genau und hören auf die Bedürfnisse unserer Kunden. Durch die Kombination dieses Wissens und Feedbacks verbessern wir unsere Lösungen kontinuierlich.

Natürlich ist die größte Herausforderung hier die Priorisierung, denn sie gibt uns die Richtung vor, um diese Anforderungen umzusetzen. Ein Beispiel: Bei dieser Übung haben wir 1 % der Angriffe nicht erkannt, wie wir oft sagen – 99 %. Dies war auf ein geringfügiges Verhaltensproblem in unserer Lösung zurückzuführen, ein kleiner Aspekt, der sofort behoben wurde. Wir haben daraufhin StationGuard optimiert, um noch schnellere Reaktionszeiten zu ermöglichen. Diese Übung war also eine wertvolle Lektion für uns. Wenn wir wieder an einer solchen Angriffssimulation teilnehmen würden, könnten wir 100 % der Angriffe rechtzeitig erkennen.

Für die Zukunft haben wir natürlich viele Pläne. Zum Beispiel möchten wir unsere signaturbasierte Erkennung und Netzwerktransparenz verbessern und weitere funktionale Sicherheitsfunktionen hinzufügen. Ein weiterer wichtiger Punkt ist die Verbesserung der Asset-Inventarisierung. Dieses Thema ist für nahezu jeden Kunden relevant, den wir besuchen. Außerdem war diese Übung eine wertvolle Gelegenheit, unser Wissen im Bereich der Vorfallreaktion zu erweitern. Das sind unsere Pläne.

Scott Williams Sehr gut. Vielen Dank für diese Zusammenfassung. Möchte jemand noch etwas hinzufügen, bevor wir uns verabschieden?

Ozan Dayanc Ja, ich habe noch eine abschließende Botschaft. Die Überwachung der OT-Sicherheit ist ein sehr wichtiges und zunehmend aktuelles Thema, besonders in den Zielumgebungen. Es ist entscheidend, dass die Lösungen für diese Umgebungen maßgeschneidert sind und sich auf spezifische Bereiche konzentrieren. Das ist der erste Punkt, den ich unserem Publikum mitgeben möchte. Zweitens ist die Zusammenarbeit zwischen IT und OT extrem wichtig, wenn es um die Vorfallreaktion in solchen Umgebungen geht. Eine Lösung, die beide Bereiche effektiv integriert, bietet einen zusätzlichen Vorteil. Genau das versprechen wir bei OMICRON mit unserer Lösung StationGuard und unserem Expertenteam.

Scott Williams Sehr gut. Vielen Dank, Ozan, Christoph und Lukas, dass ihr bei dieser Episode von Energy Talks dabei wart und diese spannende Diskussion über die Übung mit dem Versorgungsunternehmen geführt habt.

Ozan Dayanc Vielen Dank, Scott. Es hat mir Spaß gemacht.

Lukas Schneider Danke schön.

Christoph Rheinberger Vielen Dank, dass wir dabei sein durften.

Scott Williams Vielen Dank an alle. Und ein großes Dankeschön an unser Publikum fürs Zuhören. Wir freuen uns immer über Fragen und Feedback – schreiben Sie uns einfach eine E-Mail an podcast@omicronenergy.com. OMICRON verfügt über jahrelange Erfahrung im Bereich der Prüfung von Energiesystemen, Datenmanagement und Cybersicherheit in der Energiebranche und bietet Ihnen die passende Lösung für Ihre Anwendung. Weitere Informationen finden Sie auf unserer Website unter omicronenergy.com. Hören Sie auch in die nächste Folge von Energy Talks rein. Auf Wiedersehen!

Schreiben Sie uns!

Wir freuen uns, Ihnen unverbindlich

weiterhelfen zu können.

- Haben Sie Fragen?

- Benötigen Sie mehr Informationen?

- Möchten Sie eine Demo anfordern

![[Translate to Deutsch:] Why Patch Management in Power Grid Substations Is Challenging?](https://www.omicroncybersecurity.com/fileadmin/_processed_/e/5/csm_Resources_Article_Patch_Mngt_Tiles_3by2_399481ad3a.webp)

![[Translate to Deutsch:] StationGuard-Broschüre, OMICRON](https://www.omicroncybersecurity.com/fileadmin/_processed_/9/4/csm_Resources_StationGuard_Brochure_Tiles_3by2_4189edb7c9.webp)