Warum Windows-Geräte in OT-Netzwerken ein Risiko darstellen

Angriffsziel von Malware

Windows-Geräte sind aufgrund ihrer weiten Verbreitung und der bekannten Schwachstellen oft das primäre Ziel von Malware- und Ransomware-Angriffen. Die berüchtigte WannaCry-Ransomware, die eine Schwachstelle im Server-Message-Block(SMB)-Protokoll ausnutzte, ist ein Paradebeispiel dafür. Solche Angriffe können kritische industrielle Prozesse stören und zu erheblichen betrieblichen und finanziellen Auswirkungen führen.

Unzureichende Sicherheitskonfigurationen

Im Gegensatz zu speziell dafür entwickelte OT-Systemen sind Windows-Geräte nicht immer mit strengen Sicherheitsmaßnahmen konfiguriert. Dies kann zu unbefugtem Zugriff, Systemkompromittierung und potenziellen Prozessunterbrechungen führen. Die Standardeinstellungen auf Windows-Geräten aktivieren oft verschiedene Dienste und Protokolle, die zwar in IT-Umgebungen nützlich sind, aber in industriellen Netzwerken Schwachstellen verursachen können.

Tools von Drittanbietern

Es ist gängige Praxis, dass Windows-Geräte Tools von Drittanbietern nutzen, um die Funktionalität und den Komfort zu verbessern und bestimmte Anforderungen zu erfüllen. Diese Tools können zwar die Sicherheit und die betrieblichen Möglichkeiten verbessern, sie können aber auch Schwachstellen oder Störungen verursachen, wenn sie nicht sorgfältig in das OT-Netzwerk integriert oder getestet werden.

Standardmäßig aktivierte Dienste und Protokolle als Angriffsvektoren

Ein nennenswertes Sicherheitsrisiko im Zusammenhang mit Windows in OT-Netzwerken sind standardmäßig aktivierte Dienste und Protokolle. Während diese die Einrichtung in dynamischen Netzwerken vereinfachen können, können sie in OT-Netzwerken, in welchen die Konfigurationen weitgehend statisch sind, neue (oder bekannte) Angriffsflächen schaffen. Die folgenden Beispiele zeigen einige Protokolle und Dienste, denen besondere Aufmerksamkeit gelten sollte:

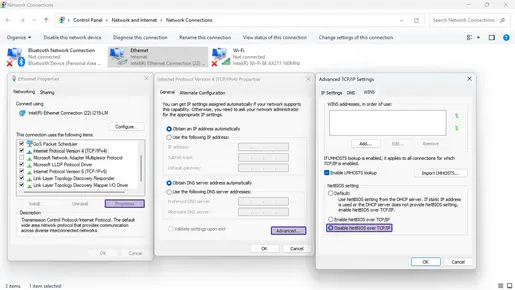

Datei- und Druckerfreigabe für Microsoft-Netzwerke (NetBIOS)

Angriffsvektor: Schwachstellen in Dateifreigabeprotokollen können von Angreifern genutzt werden, um Zugriff auf vertrauliche Dateien zu erlangen, Malware zu verbreiten oder sich im Netzwerk weiter auszubreiten.

OT-Nutzung: Bei OT-Systemen ist das Teilen von Dateien und Druckerdaten in der Regel nicht erforderlich, was in Büroumgebungen häufiger der Fall ist.

Remote Desktop-Dienste (RDP)

Angriffsvektor: RDP ist ein häufiges Ziel um initial in das Netzwerk zu gelangen. Dies wurde in Vergangenheit oft im Zusammenhang mit Ransomware beobachtet.

OT-Nutzung: In OT-Umgebungen wird der Remote-Zugriff in der Regel innerhalb des Netzwerks zu Konfigurationszwecken verwendet. Er sollte jedoch nicht von außerhalb des lokalen Netzwerks genutzt werden.

Windows-Fernverwaltung (WinRM)

Angriffsvektor: Ein falsch konfiguriertes WinRM kann eine nicht autorisierte Fernverwaltung und -steuerung von OT-Geräten ermöglichen.

OT-Verwendung: In der Regel erfolgt die Fernverwaltung im OT-Bereich über spezielle, sichere Kanäle.

Server-Message-Block(SMB)-Protocol

Angriffsvektor: SMB-Schwachstellen (z. B. EternalBlue) können ausgenutzt werden, um Remote-Code auszuführen, Daten zu stehlen oder Malware zu verbreiten, insbesondere bei Verwendung veralteter Versionen wie SMB v1 und v2.

OT-Verwendung: Die Dateifreigabe im OT ist unüblich und erfolgt in der Regel über sicherere, kontrollierte Methoden.

Windows Update-Dienst

Angriffsvektor: Dieser Dienst sucht nach Updates und installiert sie automatisch. Die Implementierung automatischer Updates kann dazu führen, dass ungeprüfte Änderungen eingeführt werden, die möglicherweise den OT-Betrieb stören.

OT-Nutzung: Es ist gängige Praxis, Updates manuell zu verwalten, um Kompatibilität und Stabilität in OT-Umgebungen zu gewährleisten.

SNMP (Simple Network Management Protocol)

Angriffsvektor: SNMP wird für die Verwaltung und Beobachtung von mit dem Netzwerk verbundenen Geräten eingesetzt. Es kann dazu verwendet werden, detaillierte Informationen über Netzwerkgeräte zu sammeln, die für gezielte Angriffe ausgenutzt werden können.

OT-Verwendung: Die Netzwerkverwaltung im OT-Bereich erfolgt in der Regel über spezielle, sichere Systeme.

[EH1]Kann weg oder ?

Telnet

Angriffsvektor: Telnet ermöglicht den Zugriff auf virtuelle Terminals von entfernten Systemen in lokalen Netzwerken oder im Internet. Es überträgt Daten im Klartext, was die Daten dadurch anfällig für Abfangungen und Missbrauch macht.

OT-Verwendung: Sichere Alternativen wie SSH sollten für Fernverbindungen im OT-Bereich bevorzugt werden.

Es wird dringend empfohlen, die oben beschriebenen Dienste in einem OT-Kontext zu deaktivieren, wann immer dies möglich ist. Wenn dies keine praktikable Option ist, müssen eine Risikobewertung und geeignete Risikominimierung festgelegt werden.

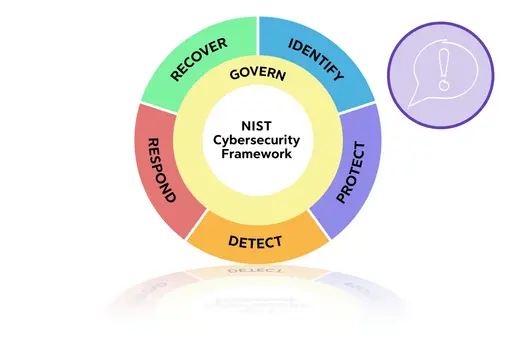

Strategien zur Risikominderung

Um die mit Windows-Geräten in OT-Netzwerken verbundenen Risiken zu mindern, empfehlen wir die folgenden Strategien:

Die Umsetzung dieser Gegenmaßnahmen kann die Sicherheit von OT-Umgebungen erheblich verbessern und kritische Infrastrukturen vor potenziellen Cyber-Bedrohungen schützen. Die besonderen Anforderungen von OT-Netzwerken erfordern einen maßgeschneiderten Ansatz für die Verwaltung von Windows-Geräten, um sicherzustellen, dass industrielle Prozesse sicher und unterbrechungsfrei bleiben.

![[Translate to Deutsch:] Why Patch Management in Power Grid Substations Is Challenging?](https://www.omicroncybersecurity.com/fileadmin/_processed_/e/5/csm_Resources_Article_Patch_Mngt_Tiles_3by2_399481ad3a.webp)

![[Translate to Deutsch:] StationGuard-Broschüre, OMICRON](https://www.omicroncybersecurity.com/fileadmin/_processed_/9/4/csm_Resources_StationGuard_Brochure_Tiles_3by2_4189edb7c9.webp)