Ist Ihr Netzwerk für kritische Infrastrukturen

weniger sicher als Ihr WLAN?

In Ihrem heimischen WLAN können nur Geräte eine Verbindung zu anderen Geräten in Ihrem privaten Netzwerk herstellen, wenn sie das richtige Kennwort angeben. Eine geeignete Passphrase erschwert den unbefugten Zugang durch Brute-Force-Angriffe. Ähnliche Sicherheitsvorkehrungen wären auch in kritischen Infrastrukturnetzen wie Schaltanlagen und Gas- und Wasserpumpstationen zu erwarten. Bislang ist es jedoch in 99 % dieser Netze möglich, den Laptop einfach an einen der Ethernet-Switches anzuschließen und Befehle an die kritischen Steuergeräte im lokalen Netz zu senden. Die physische Sicherheit der Gebäude, in denen diese Systeme installiert sind, spielt dadurch eine entscheidende Rolle. Bei der Betrachtung von Umspannwerken in Ihrer Nachbarschaft werden Sie feststellen, dass viele von ihnen einfache Türen und teilweise keinen Zaun oder keine Kamera aufweisen.

Es besteht somit die Möglichkeit, dass Angreifende direkten Zugriff auf kritische lokale Anlagensteuerungen erhalten, indem sie sich in einen dieser Switches einklinken und Malware auf den Geräten platzieren, um einen koordinierten Angriff durchzuführen. Schaltanlagennetzwerke sind in der Regel mit größeren Netzwerken verbunden, die Leitstellen, Kraftwerke und Schaltanlagen miteinander verbinden. Durch die Verbindung mit einem kompromittierten Netzwerk-Switch in einer entfernten Umspannstation könnten Angriffe auf das Kontrollzentrum erfolgen.

Zahlreiche OT-Sicherheitsrichtlinien und -vorschriften erfordern die Implementierung von (NAC)-Maßnahmen auf den Ethernet-Netzwerk-Switches in kritischen OT-Netzwerken. Wir wurden wiederholt darüber informiert, dass Auditoren, die die Einhaltung lokaler Gesetze für die EU-NIS-Richtlinie (Version 1.0) überprüfen, den Einsatz von 802.1X-NAC in diesen kritischen Netzen fordern.

Während 802.1X in Unternehmensnetzen effektive Sicherheit bieten kann, ist seine Anwendbarkeit in OT-Netzen möglicherweise begrenzt.

Wie funktioniert die Netzwerkzugriffskontrolle?

Es stehen verschiedene Optionen zur Implementierung einer Netzwerkzugriffskontrolle zur Verfügung. NAC-Methoden umfassen in der Regel die Überprüfung der Identität der Benutzer:innen oder des Geräts und die anschließende Erlaubnis oder Verweigerung des Netzwerkzugriffs auf der Grundlage dieser Informationen. Es gibt jedoch verschiedene Möglichkeiten, diese Methoden zu umgehen oder zu überwinden. Bevor wir demonstrieren, wie dies mit 802.1X geschieht, wollen wir zunächst einige grundlegende Konzepte erläutern.

Bei der Unternehmens-IT stehen mehrere Optionen für NAC zur Verfügung. Die Implementierung von NAC kann auf Switch-Ebene erfolgen. In diesem Fall wird der Switch-Port je nach Ergebnis der Authentifizierung entweder aktiviert, deaktiviert oder in verschiedene virtuelle LANs (VLANs) verschoben. Eine alternative Möglichkeit ist die Umsetzung von NAC auf einer höheren Netzebene. Dazu zählt beispielsweise die Beschränkung des Zugriffs auf IP-Adressen vom DHCP-Server oder die Festlegung unterschiedlicher Firewall-Regeln für jeden Client.

Eine wesentliche Funktion zahlreicher NAC-Systeme in IT-Umgebungen ist die Fähigkeit zur Überwachung des Client-Verhaltens. Im Falle einer unerwarteten Änderung in der Funktionsweise beispielsweise eines VoIP-Telefons kann das NAC-System das Gerät schnell in ein Quarantäne-VLAN verschieben.

In OT-Netzwerken von Umspannwerken beispielsweise sind die Möglichkeiten für NAC-Technologien begrenzt, da DHCP in der Regel nicht verwendet wird und es keine Möglichkeit gibt, Software auf den Automatisierungsgeräten zu installieren. NAC muss folglich an den Ethernet-Switches implementiert werden.

Die Grenzen der MAC-basierten

Zugriffskontrolle in OT-Netzen

Bei der Implementierung von NAC in OT-Netzwerken hat sich die Verwendung der MAC-Adresse des betreffenden Geräts als bewährte Methode etabliert. Der Switch verwaltet eine Liste autorisierter MAC-Adressen und gewährt den Zugriff ausschließlich auf bekannte Geräte. Der Vorteil dieser Methode liegt in ihrer relativ einfachen Implementierbarkeit. Der zeitliche Aufwand für die Pflege der Liste der MAC-Adressen stellt jedoch einen Nachteil dar. Es ist nicht ausreichend, nur die Geräte im Automatisierungsnetz hinzuzufügen. Auch alle Engineering-Laptops und Ersatzgeräte für den Austausch müssen in die Liste aufgenommen werden.

Es ist von entscheidender Bedeutung, eine umfassende Liste der zugelassenen Geräte zu führen. Die diensthabenden Techniker:innen müssen jederzeit in der Lage sein, defekte Geräte auszutauschen, auch an Wochenenden oder in Nachtschichten. Es sollte keine Verpflichtung für die Techniker:innen bestehen, die MAC-Adressen von Ersatzgeräten in alle Ethernet-Switches einzugeben. Der größte Nachteil der MAC-basierten Zugriffskontrolle besteht darin, dass sie durch die Manipulation der MAC-Adresse eines zugelassenen Geräts relativ leicht umgangen werden kann (MAC Spoofing).

Einige Netzwerkkartentreiber bieten die Möglichkeit, die MAC-Adresse direkt in den Windows-Netzwerkeinstellungen zu ändern. Bei zwei Geräten im Netzwerk mit gleicher MAC-Adresse kann es zu Kommunikationsproblemen kommen, da der Switch nicht feststellen kann, an welchen Switch-Port die Pakete weitergeleitet werden sollen. In einigen Fällen kann das ursprüngliche Gerät keine Pakete mehr empfangen, was zu einer Denial-of-Service-Situation in einem OT-Netzwerk führen kann.

Als Gegenmaßnahme ist es daher erforderlich, die Port-Security-Einstellung am Switch zu aktivieren. Diese Funktion verhindert, dass ein zweites Gerät an einem anderen Port die gleiche MAC-Adresse verwendet. Folglich müssen die Angreifenden das ursprüngliche Gerät ausstecken, seine MAC-Adresse kopieren und dann sein gefälschtes Gerät einstecken, damit das MAC-Spoofing wirksam wird. Die Angreifenden können sich zwar immer noch Zugang zum Netzwerk verschaffen, jedoch wird das Abziehen eines Automatisierungsgeräts in der Regel von der lokalen RTU und dem SCADA-System erkannt und gekennzeichnet.

Dies wirft die Frage auf, ob es sich lohnt, MAC-Adresslisten für die MAC-basierte Zugriffskontrolle zu pflegen, wenn man einfach die Portsicherheit auf den Switches aktivieren kann.

Kann 802.1X das MAC-Spoofing in OT-Netzen stoppen?

IEEE 802.1X erhöht die Sicherheit, indem es eine Authentifizierung der Geräte bei einem Authentifizierungsserver vor dem Öffnen des Switch-Ports erfordert. Die Authentifizierung erfolgt in der Regel in Verbindung mit Gerätezertifikaten, kann jedoch auch mit Benutzernamen und Kennwörtern umgesetzt werden. Diese Maßnahme bietet einen wirksamen Schutz gegen die bereits beschriebenen MAC-Spoofing-Angriffe. Der Nachteil dieser Lösung besteht darin, dass ein Authentifizierungsserver, wie beispielsweise RADIUS (Remote Authentication Dial-In User Service), in das OT-Netz integriert werden muss. Bei der zertifikatsbasierten Authentifizierung ist sicherzustellen, dass alle Geräte mit den richtigen Zertifikaten ausgestattet sind und die Möglichkeit haben, Zertifikate in Zukunft zu verwalten. Darüber hinaus unterstützen nicht alle OT-Geräte IEEE 802.1X, was die Aktivierung auf ausgewählte Ports des Switches beschränkt.

Das Hauptproblem ist, dass 802.1X auch durch Ethernet-Injection mit MAC-Spoofing leicht umgangen werden kann.

Wie funktioniert Ethernet Injection mit MAC-Spoofing?

Eindringlinge haben verschiedene Möglichkeiten, sich Zugang zu einem Netzwerk zu verschaffen. Dazu zählen beispielsweise Passwort-Phishing in WLAN-Netzwerken, Geräteinjektion oder physischer Zugang über ein Ethernet-Kabel. Bei allen genannten Methoden sind die Angreifenden im Netzwerk anhand ihrer MAC-Adresse und IP-Adresse identifizierbar. Ein System zur Angriffserkennung im Netzwerk erkennt die neue MAC-Adresse und löst einen Alarm für das neue Gerät aus, das dem Netzwerk hinzugefügt wurde. Um zu vermeiden, dass sie im Netzwerk gesehen werden, können Angreifende MAC-Spoofing einsetzen. Dieselbe Technik kann zur Umgehung von 802.1X verwendet werden.

Ethernet Injection mit MAC-Spoofing ist eine Methode, um ein Gerät eines Angreifers oder einer Angreiferin unbemerkt mit dem Netzwerk zu verbinden und Nachrichten unter Verwendung der MAC-Adresse und des physischen Ethernet-Anschlusses eines legitimen Geräts im Netzwerk zu senden. Dies wird erreicht, indem Pakete vom Gerät der Angreifenden getarnt und mit denen des legitimen Geräts über eine gemeinsame Ethernet-Verbindung zusammengeführt werden. Aus der Sicht des Switches und des Netzwerks gibt es nur ein Gerät mit einem einzigen Netzwerk-Kabel, welches Pakete mit der legitimen MAC-Adresse überträgt.

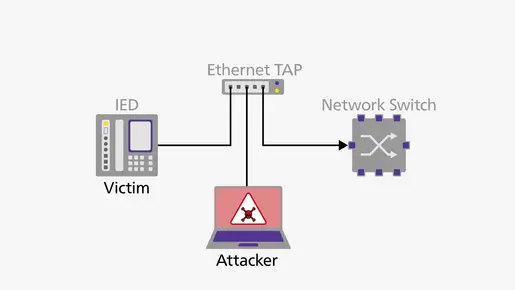

Um 802.1X zu umgehen, positionieren sich Angreifende physisch zwischen dem legitimen Gerät und dem Switch und fungieren so als Durchgang für alle Pakete zwischen den beiden. Dies kann durch den Einsatz eines Ethernet-TAP (Test Access Port) mit Traffic-Injection-Funktionalität erreicht werden. Als Alternative bietet sich die Verwendung eines klassischen Ethernet-Hubs an, die in OT-Netzwerken nach wie vor weit verbreitet sind.

Sobald die Verbindung wiederhergestellt ist, authentifiziert sich das legitime Gerät erneut mit 802.1X, woraufhin der Switch den Port öffnet. Zu diesem Zeitpunkt kann der Angreifer Pakete einschleusen, indem er die MAC-Adresse des rechtmäßigen Geräts fälscht. Falls der Angreifer jedoch einen Fehler macht und Pakete ohne die gefälschte MAC-Adresse sendet, verwirft der Switch die Pakete und löst einen Alarm aus.

Wie können Angreifende Ethernet Injection mit MAC-Spoofing in

OT-Netzwerken einsetzen?

Um die 802.1X-Authentifizierung zu umgehen, wird ein Ethernet-TAP mit einer Traffic-Injection-Funktion eingesetzt. Der Ablauf gestaltet sich wie folgt:

Wie lassen sich MAC-Spoofing-Angriffe in

Ihrem OT-System erkennen?

MAC-Spoofing stellt eine effektive Angriffsstrategie dar, sofern die Angreifenden physischen Zugang zum Netz haben. Daher ist die Implementierung zusätzlicher Erkennungswerkzeuge erforderlich, um diesen Angriff zu bemerken. Ein effektives Tool zur Erkennung solcher Angriffe ist ein netzwerkbasiertes IDS, idealerweise mit einem "Allowlist"-Ansatz (Liste erlaubter Kommunikation, Erlaubnisliste). Ein IDS mit Deep-Packet-Inspection und einem Allowlist-Ansatz gibt Netzwerkadministrator:innen die Möglichkeit, festzulegen, welche Kommunikation von den einzelnen Geräten zugelassen werden. Dadurch lassen sich die Protokolle und Dienste einschränken, die verwendet werden dürfen. Ein IDS-Alarm wird ausgelöst, wenn sich die Aktionen der Angreifenden von denen des gefälschten Geräts unterscheiden. Dadurch wird der potentielle Handlungsspielraum der Angreifenden stark eingeschränkt.

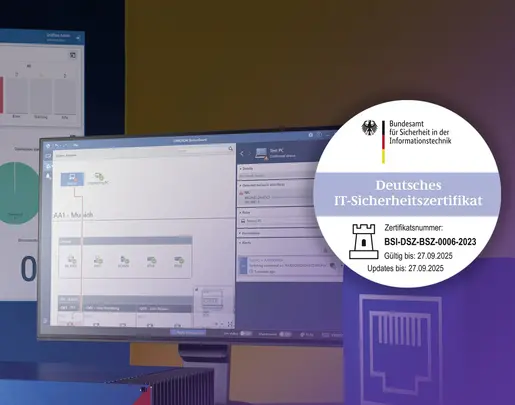

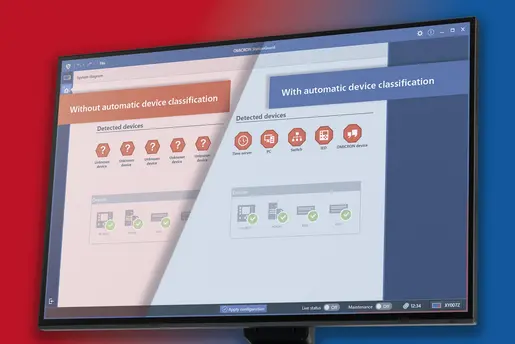

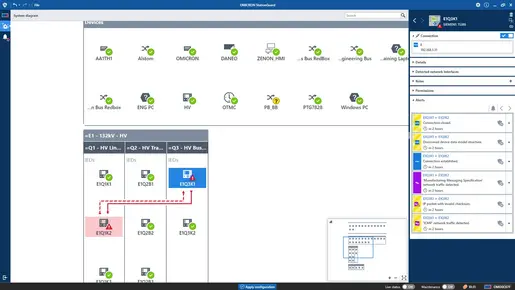

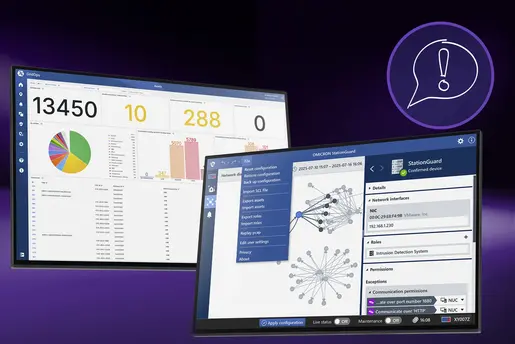

Das Produkt "StationGuard" ist ein Netzwerk-IDS, das speziell für den Einsatz in Kraftwerken, Schaltanlagen und Leitstellen entwickelt wurde. StationGuard verfügt zudem über einen Allowlist-Ansatz zur Erkennung von Bedrohungen sowie eine eingehende Analyse der Kommunikation. Darüber hinaus bietet das Produkt konfigurierbare Rollen für die meisten Gerätetypen der Stromnetzautomatisierung. Dadurch können Benutzer:innen die Erlaubnisliste für jedes Gerät exakt definieren. So können Netzwerkadministrator:innen die Allowlist mit minimalem Aufwand einrichten und gleichzeitig die Fähigkeit zur Erkennung von Ethernet-Injection- und Spoofing-Angriffen in Stromnetzen maximieren. Darüber hinaus ist StationGuard in der Lage, modifizierte Pakete zu identifizieren, die die Betriebskonfiguration verletzen. Dies ist insbesondere in OT-Netzwerken von Vorteil, in denen Pakete häufig unverschlüsselt und im Klartext innerhalb des Netzwerks übertragen werden.

Wie physische Sicherheit und Angriffserkennungssysteme

MAC-Spoofing-Risiken verhindern können

Die Ethernet-Injektion mit MAC-Spoofing-Angriffen ist eine effektive Methode zur verdeckten Kommunikation innerhalb eines Netzwerks. Insbesondere im Kontext von Stromnetz-OT-Netzwerken, in denen der Großteil der Kommunikation nicht authentifiziert ist, birgt dieser Angriff ein beträchtliches Risiko.

Wie die Beispiele zeigen, lassen sich diese Angriffe mit minimalem Aufwand durchführen und sind sehr effektiv. Allerdings setzen sie voraus, dass der physische Zugang zu den Netzeinrichtungen oder Geräten möglich ist. Dies verdeutlicht die Relevanz einer soliden physischen Perimetersicherheit für Schaltanlagen. Es ist zudem von großer Bedeutung, den physischen Zugang zu LAN-Kabeln und Patch-Panels innerhalb von Schaltanlagen zu beschränken, um potenzielle Angriffe abzuwehren. Die Ethernet-Injektion mit MAC-Spoofing ist eine Methode, die oft dazu verwendet wird, gewöhnliche Erkennungssysteme oder Firewalls zu umgehen. Netzwerk-IDS, die auf Allowlisten basieren, wie beispielsweise StationGuard, sind wichtige Werkzeuge zur Erkennung solcher Angriffe.

![[Translate to Deutsch:]](https://www.omicroncybersecurity.com/fileadmin/_processed_/3/d/csm_Resources_Video_BSI_Kongress_BenTeu_3by2_6a20394efa.webp)

![[Translate to Deutsch:] Why Patch Management in Power Grid Substations Is Challenging?](https://www.omicroncybersecurity.com/fileadmin/_processed_/e/5/csm_Resources_Article_Patch_Mngt_Tiles_3by2_399481ad3a.webp)

![[Translate to Deutsch:] StationGuard-Broschüre, OMICRON](https://www.omicroncybersecurity.com/fileadmin/_processed_/9/4/csm_Resources_StationGuard_Brochure_Tiles_3by2_4189edb7c9.webp)