Situationsentwicklung der

OT-Schwachstellen

Die Situation der Betriebstechnik (OT) hat sich in den letzten Jahren dramatisch verändert. In der Vergangenheit wurden OT-Systeme - einschließlich industrieller Steuerungssysteme (Industrial Control Systems, ICS), SCADA und verteilter Steuerungssysteme (Distributed Control Systems, DCS) - durch physische Trennung oder „Luftlöcher“ von IT-Netzwerken geschützt. Bei diesen Systemen hatten Zuverlässigkeit und physische Sicherheit Vorrang vor der Netzwerkverteidigung, und sie wurden in isolierten, spezialisierten Umgebungen mit minimalem Bedarf an Updates oder Konnektivität betrieben.

Heute haben die steigenden Anforderungen an Effizienz, Fernüberwachung und IT-OT-Integration diese Landschaft neu gestaltet. Moderne OT-Systeme sind heute eng verbunden mit den IT-Netzwerken des Unternehmens, was eine zentrale Verwaltung und gemeinsame Nutzung von Daten ermöglicht, aber auch die Angriffsfläche vergrößert. Diese Konvergenz bringt Schwachstellen, die früher auf IT-Systeme beschränkt waren, in die OT-Umgebung.

Aufgrund ihrer Komplexität und Vernetzung sind OT-Systeme einer Reihe von Cyberbedrohungen ausgesetzt, darunter Ransomware und gezielte staatliche Angriffe. Dieses Risiko wird durch die Abhängigkeit von älterer Hard- und Software in kritischen Sektoren wie Energie und Fertigung noch verstärkt. Diese Altsysteme verfügen nicht über integrierte Cybersicherheitsmaßnahmen und können oft nicht ohne Betriebsunterbrechung aktualisiert werden, was das Patchen zu einer großen Herausforderung macht.

OT-Schwachstellen unterscheiden sich deutlich von IT-Schwachstellen, da sie häufig auf unsichere Protokolle und Geräte zurückzuführen sind. Diese Schwachstellen können physische Prozesse gefährden, was zu Sicherheitsrisiken, Betriebsunterbrechungen und potenziell katastrophalen Schäden an kritischen Infrastrukturen führt.

Ergebnisse des OT-Schwachstellen-Reports

Erstellung der OT-Schwachstellen-Datenbank

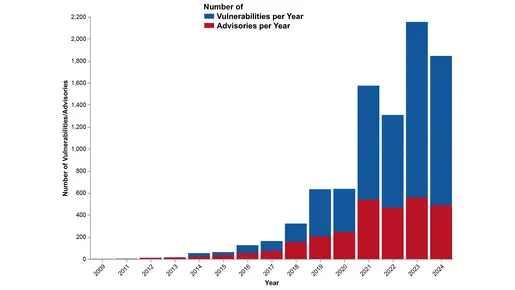

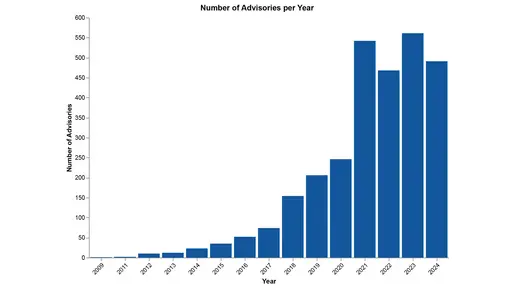

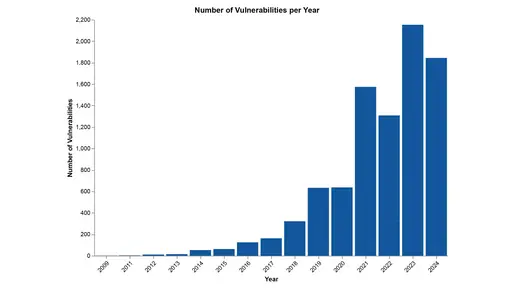

Durch die tägliche Erfassung und Analyse von OT-Schwachstellen haben wir eine umfangreiche OT-Schwachstellendatenbank aufgebaut, die Tausende von Hinweisen (Security Advisories) und Zehntausende von Schwachstellen aller relevanten Anbieter umfasst. Dieser gewaltige Datensatz ermöglicht es uns, kritische Trends zu erkennen und die Entwicklung der Bedrohungslage von 2009 bis 2024 zu verfolgen, was wertvolle Einblicke in die Schwachstellen von OT-Umgebungen bietet.

Schwachstellen wachsen mit

Eine jährliche Analyse der veröffentlichten Security Advisories und Schwachstellen zeigt einen konstanten Aufwärtstrend bei allen Anbietern. Von 2009 bis 2024 nahm die Anzahl der Hinweise stetig zu, mit einem deutlichen Anstieg nach 2017. Dieser Anstieg unterstreicht die wachsende Bedeutung von Sicherheitsrisiken in OT-Systemen aufgrund der zunehmenden Interkonnektivität.

Der dramatischste Anstieg war in den Jahren 2021 und 2022 zu verzeichnen, als sich die Security Advisories im Vergleich zu den Vorjahren fast verdoppelten. Zwei Hauptfaktoren trugen zu diesem Anstieg bei:

Schwachstellen nach Typ

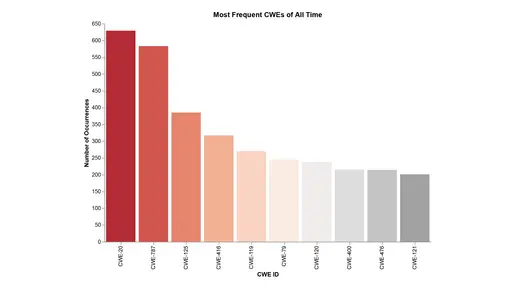

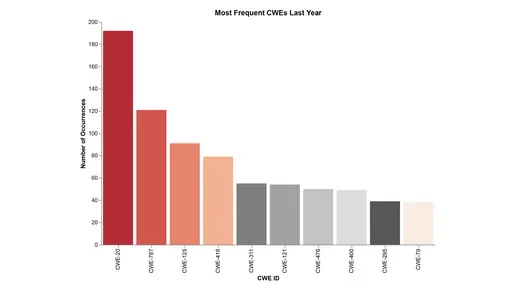

Sicherheitshinweise dienen dazu, Entwickelnden die notwendigen Informationen zur Identifizierung und Behebung von Problemen zur Verfügung zu stellen. Dabei gilt es kritische Details zurückzuhalten, die Angreifenden helfen könnten, diese Schwachstellen auszunutzen. Eine wichtige Ressource zum Verdständnis dieser Schwachstellen ist die Common Weakness Enumeration (CWE), die Schwachstellen kategorisiert und dabei hilft, die Angriffsfläche zu kategorisieren.

Unsere Analyse ergibt zwei weit verbreitete Schwachstellen, die im Laufe der Zeit signifikant geblieben sind:

Behebung von Entwicklungsmängeln

Diese Schwachstellen sind häufig darauf zurückzuführen, dass der Sicherheit während des Entwicklungsprozesses nicht genügend Aufmerksamkeit geschenkt wird. Praktiken wie die ordnungsgemäße Validierung von Eingaben, die rigorose Bereinigung von Daten und die Durchsetzung von Speicherbegrenzungen können dazu beitragen, diese Probleme zu verringern. Die Integration von Grundsätzen der sicheren Programmierung in die Produktentwicklung ist entscheidend für die Verringerung von Sicherheitslücken.

Bedeutung für die breitere Bedrohungslage

Ein Vergleich dieser Schwachstellen mit den OWASP Top 10 Sicherheitsrisiken verdeutlicht ihre anhaltende Relevanz:

- CWE-20 entspricht OWASP-Risiken wie Injection (A03) und Insecure Deserialization, bei denen eine unsachgemäße Eingabeverarbeitung zu erheblichen Sicherheitsverletzungen führen kann.

- CWE-787 korreliert mit Problemen wie Security Misconfiguration (A05) und anderen speicherbezogenen Exploits, was die Notwendigkeit betont, diese Schwachstellen in IT- und OT-Systemen zu beheben.

Diese Überschneidungen verdeutlichen, dass Schwachstellen in OT-Umgebungen nicht isoliert auftreten, sondern Teil einer umfassenderen Cyber-Sicherheitsherausforderung sind, die koordinierte Aufmerksamkeit und sichere Entwicklungspraktiken erfordert.

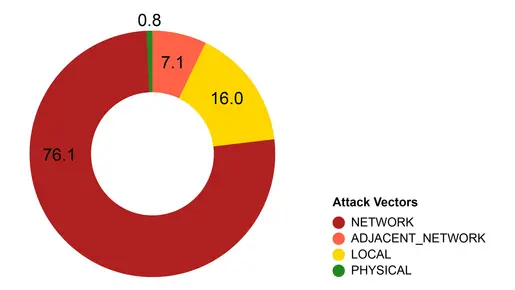

Vorherrschende Angriffsvektoren

Unsere Analyse zeigt, dass netzwerkbasierte Schwachstellen mehr als 75 % der Angriffsvektoren in OT-Umgebungen ausmachen. Diese Schwachstellen ermöglichen es Angreifenden, Systeme aus der Ferne auszunutzen, wobei sie lediglich einen Netzwerk- oder Internetzugang benötigen. Dies spiegelt die Bedeutung der Fernausnutzung als bedeutendsten Bedrohungsvektor für OT-Systeme wider. Im Gegensatz dazu sind die Schwachstellen, die einen physischen Zugang erfordern, minimal (<1%). Dies verdeutlicht, wie die IT/OT-Integration und die Abhängigkeit von vernetzten Geräten die Anfälligkeit für netzwerkbasierte Angriffe erhöht haben.

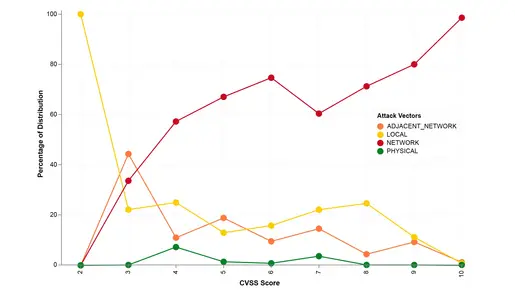

Der Schweregrad von Schwachstellen, der durch den CVSS-Score gemessen wird, steht in engem Zusammenhang mit dem jeweiligen Angriffsvektor. Netzwerkbasierte Schwachstellen haben in der Regel höhere CVSS-Werte, da sie häufig ausgenutzt werden können und ein hohes Schadenspotenzial aufweisen. Diese Schwachstellen können konventionelle Schutzmechanismen umgehen und stellen eine kritische Bedrohung für OT-Systeme dar, die auf einen kontinuierlichen Betrieb angewiesen sind. Unsere Daten zeigen: Fast alle CVEs mit einem CVSS-Wert von 10 sind über das Netzwerk angreifbar. Passenderweise hat nur ein kleiner Teil der netzwerkbasierten Schwachstellen niedrige CVSS-Werte, was auf das erhöhte Risiko hinweist, das sie darstellen.

Qualität der Sicherheitshinweise (Security Advisories)

Die Verwendbarkeit und Wirksamkeit von Sicherheitshinweisen ist von Anbieter zu Anbieter sehr unterschiedlich, was das Management von Sicherheitslücken erschwert. Während sich einige Anbieter an den Common Security Advisory Framework(CSAF)-Standard halten, stellen andere uneinheitliche Formate oder unvollständige Informationen zur Verfügung, was umfangreiche manuelle Eingriffe erfordert. Diese Unterschiede erhöhen die Komplexität der Zuordnung von Hinweisen zu bestimmten Geräten.

Zwei entscheidende Faktoren beeinflussen die Qualität der Advisories:

1. Die Einhaltung von Standards wie dem CSAF gewährleistet, dass die Meldungen strukturiert, maschinenlesbar und untereinander kompatibel sind, was den manuellen Arbeitsaufwand reduziert.

2. Die genaue Produkt- und Versionsidentifikation ermöglicht einen schnellen Abgleich von Advisories mit den im Inventar eines Unternehmens befindlichen Geräten, wodurch die Korrekturmaßnahmen optimiert werden.

Um diese Lücken zu schließen, haben wir erhebliche Anstrengungen unternommen, um die Qualität der Advisorys zu verbessern. Dazu gehören:

– Anpassung von 10 % der Advisories an die CSAF-Standards.

– Manuelle Erstellung von 22 % der Advisories, wenn die Anbieter keine maschinenlesbaren Dateien zur Verfügung gestellt haben.

Diese Maßnahmen zeigen die dringende Notwendigkeit einer branchenweiten Standardisierung von Security Advisories. Diese Standardisierung würde nicht nur die Belastung der Sicherheitsteams verringern, sondern auch die Effizienz und Effektivität des Schwachstellenmanagements verbessern.

Eine ausführliche Anleitung zur effektiven Nutzung von Security Advisories finden Sie in unserem Fachartikel: Advisories und ihre Handhabung.

Trends in der OT-Schwachstellen-Landschaft

Die Daten zeigen, dass die Zahl der Security Advisories und Schwachstellen insbesondere in den letzten zehn Jahren stetig zugenommen hat. Dieser Anstieg spiegelt ein erhöhtes Sicherheitsbewusstsein, den Einfluss globaler Ereignisse und die Entdeckung kritischer Schwachstellen wider, die branchenweite Aufmerksamkeit erregen. Darüber hinaus hat die zunehmende Integration von IT und OT neue Angriffsflächen geschaffen und die Identifizierung von Schwachstellen beschleunigt.

Ein besorgniserregender Trend ist das Fortbestehen gut dokumentierter Schwachstellen in vielen Produkten. Trotz der Verfügbarkeit fortschrittlicher Lösungen sind diese Schwachstellen immer noch weit verbreitet. Sie können daher aktiv ausgenutzt werden und stellen weiterhin eine Bedrohung dar.

Erfreulicherweise hat sich der CSAF-Standard für die Erstellung und Veröffentlichung von Sicherheitshinweisen durchgesetzt. Dieser Trend erleichtert eine effizientere Identifizierung und Verwaltung von Schwachstellen, rationalisiert die Prozesse für die Unternehmen und verbessert die Sicherheitsergebnisse.

Empfehlungen zur

Entschärfung von OT-Schwachstellen

Um der sich entwickelnden Schwachstellenlandschaft zu begegnen, sollten Unternehmen die folgenden Schritte zur Stärkung ihrer Schutzmaßnahmen in Betracht ziehen:

Da die Umsetzung dieser Empfehlungen eine große Herausforderung darstellt, empfehlen wir, den folgenden Bereichen zu Beginn Priorität einzuräumen:

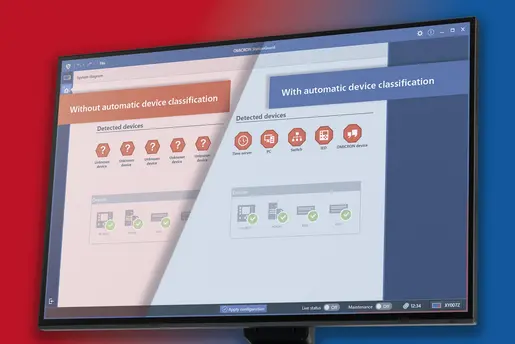

Vollständiges Asset-Inventar

Ein genaues Bestandsverzeichnis ist für ein wirksames Schwachstellenmanagement unerlässlich. Diese Datenbank sollte eindeutige Kennungen, Hersteller, Modelle, Firmware-Versionen, IP/MAC-Adressen und physische Standorte der einzelnen Geräte enthalten. Insbesondere das Produktmodell und die Version sollten im gleichen Format wie im Sicherheitshinweis beschrieben angegeben werden. Dies erleichtert den Abgleich und spart viel Zeit.

Sorgfältige Erfassung von Schwachstellen

Um Schwachstellen effektiv zu verwalten:

Tools für das Schwachstellen-Management

Schwachstellen-Management-Tools sind für die Automatisierung und Optimierung der Arbeitsabläufe bei Schwachstellen unerlässlich. Die wichtigsten Vorteile sind:

Erkenntnisse aus dem

OT-Schwachstellen-Report 2024

Die sich rasch verändernde Bedrohungslandschaft für kritische Infrastrukturen erfordert einen proaktiven, strukturierten und kooperativen Ansatz für das Schwachstellen-Management. Mit der zunehmenden Anzahl und Komplexität von Schwachstellen steigen auch die Risiken für kritische Infrastrukturen. Fortschrittliche Lösungen wie StationGuard GridOps ermöglichen Unternehmen ein effektives Schwachstellenmanagement durch die Kombination von Automatisierung, Genauigkeit und umsetzbaren Erkenntnissen.

Dieser Bericht unterstreicht die Bedeutung gemeinsamer Anstrengungen - über Branchen, Teams und Systeme hinweg - zur Sicherung von OT-Umgebungen. Nur durch die Priorisierung von Strategien zur Risikominderung und die Förderung der Zusammenarbeit können Unternehmen die kritischen Systeme schützen, die die moderne Gesellschaft antreiben.

Informationen über

OMICRONs OT-Sicherheit

OMICRON: Sicherstellung der Datengenauigkeit mit innovativen Prozessen

Um die Richtigkeit der Schwachstellen und Security Advisories zu überprüfen, begutachten wir die von den Anbietern zur Verfügung gestellten CSAF-Dateien und PDFs und stellen sicher, dass beschädigte oder unvollständige Dateien korrekt angepasst werden:

OMICRON: Umfassende OT-Sicherheit mit StationGuard GridOps

StationGuard GridOps, das spezielle Schwachstellen-Management-Tool von OMICRON, wurde entwickelt, um den besonderen Herausforderungen von OT-Umgebungen gerecht zu werden. Es lässt sich direkt in Advisory Repositories von Herstellern und Drittanbietern integrieren und automatisiert die Erfassung und Kategorisierung von Schwachstellen. GridOps bietet anpassbare Dashboards, die Echtzeiteinblicke in Schwachstellentrends, Fortschritte bei der Schwachstellenbehebung und Konformität mit Standards wie CSAF bieten.

Durch den Einsatz von GridOps können Unternehmen den operativen Aufwand für das Schwachstellenmanagement minimieren. Das Tool stellt sicher, dass kritische Schwachstellen sofort erkannt und adressiert werden, so dass sich die Sicherheitsteams auf die Aufrechterhaltung der Widerstandsfähigkeit und Sicherheit ihrer OT-Umgebungen konzentrieren können.

Wichtige Begriffe

Verschaffen Sie sich einen Überblick über die wichtigsten Begriffe der OT-Sicherheit:

Security Advisory

Ein Security Advisory (Sicherheitshinweis) ist eine offizielle Mitteilung eines Anbieters, einer Cybersicherheitsorganisation oder einer Regierungsbehörde, die Einzelheiten zu einem bestimmten Sicherheitsproblem enthält. Sie enthalten in der Regel Informationen über die Schwachstelle, die möglichen Auswirkungen und Empfehlungen zur Behebung des Problems. Security Advisories sollen die Benutzer:innen vor potenziellen Bedrohungen warnen und ihnen Hinweise zum Schutz ihrer Systeme geben.

Schwachstelle

Eine Schwachstelle ist ein Fehler oder eine Schwäche in einem System, einer Anwendung oder einem Netzwerk, die von Angreifenden ausgenutzt werden kann, um sich unbefugten Zugang zu verschaffen oder Schaden zu verursachen. Schwachstellen können in Software, Hardware oder sogar in betrieblichen Abläufen vorhanden sein und sind häufig Gegenstand von Security Advisories. Das Erkennen und Beheben von Schwachstellen ist ein wichtiger Bestandteil der Cybersicherheit, insbesondere in OT-Umgebungen, wo die Auswirkungen kritisch sein können.

OWASP

Die OWASP Top 10 dienen als weithin anerkannter Standard zur Identifizierung und Priorisierung kritischer Sicherheitsrisiken von Webanwendungen. Dies bietet Entwicklern einen Fahrplan für das Verständnis und die Behebung der dringendsten Schwachstellen. Indem sie ihre Maßnahmen zur Risikominderung an den OWASP Top 10 ausrichten, können Unternehmen ihre Gefährdung durch diese häufigen und schwerwiegenden Bedrohungen proaktiv verringern.

Common Vulnerabilities and Exposures (CVE)

CVE ist eine standardisierte Kennung für Sicherheitslücken. Von der MITRE Corporation verwaltet, wird jeder öffentlich bekannten Sicherheitslücke eine CVE-Nummer zugewiesen. Mithilfe dieser Nummer können Sicherheitsexpert:innen schnell und präzise über verschiedene Tools, Datenbanken und Diskussionen hinweg über bestimmte Schwachstellen kommunizieren. CVEs werden verwendet, um Schwachstellen konsequent zu verfolgen und zu beheben, und sind in der gesamten Branche weithin anerkannt.

Common Weakness Enumeration (CWE)

CWE ist eine Liste allgemeiner Software- und Hardwareschwächen, die zu Sicherheitslücken führen können. Während CVE spezifische Schwachstellen identifiziert, kategorisiert CWE die zugrunde liegenden Probleme, die zu diesen Schwachstellen führen können. So kann beispielsweise eine Pufferüberlaufschwachstelle (CVE) unter der CWE für unsachgemäße Eingabevalidierung kategorisiert werden. Das Verständnis der CWEs hilft bei der Identifizierung und Entschärfung der Ursachen von Sicherheitslücken.

Common Vulnerability Scoring System (CVSS) Score

CVSS ist ein standardisiertes Punktesystem zur Bewertung des Schweregrads von Sicherheitslücken. Die CVSS-Punktzahl reicht von 0 bis 10, wobei höhere Punktzahlen für schwerwiegendere Schwachstellen stehen. Die Punktzahl basiert auf mehreren Faktoren, u. a. darauf, wie leicht die Schwachstelle ausgenutzt werden kann, welche Auswirkungen ein Ausnutzen hat und wie komplex der Angriff ist. CVSS-Scores werden verwendet, um Prioritäten bei der Verwaltung von Schwachstellen zu setzen, und helfen Unternehmen, sich zuerst auf die kritischsten Probleme zu konzentrieren.

![[Translate to Deutsch:]](https://www.omicroncybersecurity.com/fileadmin/_processed_/3/d/csm_Resources_Video_BSI_Kongress_BenTeu_3by2_6a20394efa.webp)

![[Translate to Deutsch:] Why Patch Management in Power Grid Substations Is Challenging?](https://www.omicroncybersecurity.com/fileadmin/_processed_/e/5/csm_Resources_Article_Patch_Mngt_Tiles_3by2_399481ad3a.webp)

![[Translate to Deutsch:] StationGuard-Broschüre, OMICRON](https://www.omicroncybersecurity.com/fileadmin/_processed_/9/4/csm_Resources_StationGuard_Brochure_Tiles_3by2_4189edb7c9.webp)